Inhalt

Wegbringen:

MDM und MAM sollen Administratoren dabei helfen, die Verbreitung persönlicher Geräte am Arbeitsplatz zu verwalten. Der Schlüssel liegt darin, die richtige Passform zu finden.

Die Unternehmensmobilität erlebt eine Revolution. Bring Your Own Device (BYOD) wächst rasant und erobert die heutige dynamische Unternehmenswelt erheblich. Egal, ob Sie Ihre eigene Technologie (BYOT) oder Ihr eigenes Telefon (BYOP) oder sogar Ihren eigenen PC (BYOPC) mitbringen - Unternehmen gestatten es ihren Mitarbeitern nun, ihre persönlichen Geräte in Büros zu verwenden, um auf vertrauliche Unternehmensinformationen und -anwendungen zuzugreifen. (Weitere Hintergrundinformationen zu dieser Bewegung finden Sie in BYOT: Was es für die IT bedeutet.)

Aber es sind nicht alle Rosen. Die zunehmende Verbreitung persönlicher Geräte am Arbeitsplatz ist für IT-Administratoren ein Albatros. Und da Unternehmen mit komplexen Mobilitätsmanagement-Herausforderungen zu kämpfen haben, die sich aus der zunehmenden Anzahl von Smartphonemodellen, widersprüchlichen Plattformen und Betriebssystemversionen ergeben, entwickeln sich das Mobile Device Management (MDM) und das Mobile Application Management (MAM), um die sichere Verwendung von Smartphones und Tablets zu ermöglichen im Unternehmen. Sehen Sie sich hier MDM und MAM an und erfahren Sie, wie Unternehmen sie einsetzen können, um ihre IT-Sicherheitsbedenken und die Bedürfnisse der Benutzer zu berücksichtigen.

Mobile Device Management (MDM): Vollständige Kontrolle ... aber invasiv

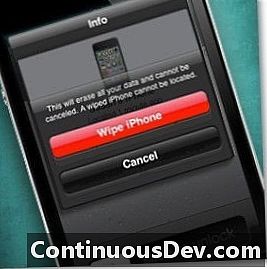

MDM übernimmt die vollständige Kontrolle über die Benutzergeräte. Es wird ein Komplettgeräteansatz zum Schutz von Smartphones und Tablets verwendet. Der Benutzer muss einen Passcode eingeben, um sicheren Zugriff auf das Gerät und sensible Daten zu erhalten. Sie können ein verlorenes oder gestohlenes Gerät aus der Ferne löschen, den Bestand nachverfolgen und eine Echtzeitüberwachung und -berichterstellung durchführen. MDM versucht Ausfallzeiten zu vermeiden und Kosten sowie Geschäftsrisiken zu senken, indem die Daten und Konfigurationseinstellungen aller mobilen Geräte im Netzwerk geschützt werden.

MDM kommt jedoch aufgrund seiner aufdringlichen Natur bei den Mitarbeitern nicht so gut an.

MAM befasst sich nicht mit dem Gerät, sondern mit der Software, die auf dem Gerät ausgeführt wird. IT-Administratoren können Mitarbeiter mit dedizierten Benutzernamen und Kennwörtern autorisieren sowie das Herunterladen von Apps und deren Verwendung auf Mitarbeitergeräten einschränken.

MDM bietet eingeschränkten oder eingeschränkten Netzwerkzugriff auf registrierte Geräte, indem Best Practices und Datenschutzrichtlinien angewendet werden. Es minimiert auch Ausfallzeiten. MDM zielt darauf ab, eine robuste Funktionalität sowie eine optimale Sicherheit für Mobilfunknetze bereitzustellen.

MAM erspart Ihnen mühsame Aktualisierungen, da es nach Aktualisierungen der Anwendungsversion sucht. MAM wurde im Hinblick auf die Business-Funktion modifiziert und verfolgt App-Versionen. MDM verfolgt einen anderen Ansatz. Es konfiguriert mobile Geräte in Bezug auf den Standort und bietet Zugriff auf Cloud-Daten, wenn ein Gerät autorisiert ist.

MAM oder MDM?

Während sich MDM mehr auf das Gerät konzentriert, befasst sich MAM mehr mit den Apps, die auf dem Gerät ausgeführt werden. MDM führt wichtige Sicherheitsaufgaben aus, ist jedoch mit hohen Kosten verbunden und bietet keinen Schutz vor möglichen Datenlecks. Mit MAM können Administratoren den gesamten Lebenszyklus der App-Verwaltung steuern und sind kostengünstiger, obwohl die Funktionen eingeschränkter sind. Das Ermitteln und Verstehen der Vorteile und Lücken beider Optionen kann dazu beitragen, die richtigen Erwartungen festzulegen und Organisationen bei der Auswahl der richtigen Sicherheitseinrichtung zu unterstützen, die ihren Anforderungen entspricht.